Como proteger suas informações pessoais on-line e permanecer seguro nas mídias sociais

A carga útil do link era tudo menos inócua. Quando clicado, ele entregou um programa de malware devastadoramente eficaz que controlava os dispositivos das vítimas, cooptando-os para algum objetivo desconhecido.

Dadas as ocupações e liberações de segurança das vítimas, não se tratava de uma violação de segurança típica e suas ramificações completas ainda não são conhecidas. No entanto, é um exemplo claro da sofisticação de criminosos cibernéticos e de agentes maliciosos do estado - e um lembrete preocupante de que todos temos muito a perder com o uso descuidado das mídias sociais, mesmo que não conheçamos segredos de estado.

Veja a seguir os riscos mais comuns para os usuários comuns de mídia social e algumas dicas simples para se manter seguro na praça pública digital.

Principais riscos de mídia social para usuários comuns

Alguns desses riscos envolvem tentativas ou comprometimento da conta. Outros envolvem o roubo de informações ou credenciais pessoais não diretamente relacionadas às contas de mídia social em questão. Outros ainda buscam assediar titulares de contas sem comprometer suas contas ou roubar informações pessoais.

1. Roubo de identidade

Como email e comércio eletrônico, a mídia social é um meio comum para roubo de identidade. Os golpistas que desejam roubar informações confidenciais, como nomes de usuário, senhas, números de contas e números de identificação pessoal, usam táticas, incluindo:

- Posando como Representantes Autorizados. Os invasores podem se passar por indivíduos ou organizações confiáveis e solicitar informações confidenciais. Essa tática é comumente conhecida como phishing, e seus praticantes menos adeptos estão sem dúvida entupindo sua pasta de spam de e-mail enquanto você lê isso..

- Negócio ou emprego de mensagens diretas Propostas. Esta é a versão de mídia social do golpe de e-mail do “príncipe nigeriano”: a oferta de uma sorte inesperada boa demais para ser verdadeira ou não pode perder a oportunidade de negócios que - surpresa, surpresa - não vai acabar bem para você.

- Pedidos de autorização pós-falsificação. Executada adequadamente, essa é uma estratégia convincente. Ele alerta que alguém da sua rede o marcou em uma postagem ou foto, talvez de natureza obscena, e solicita sua aprovação antes que o conteúdo seja publicado. Depois de inserir suas credenciais de login nas mídias sociais, é tarde demais.

Os ladrões de identidade são infinitamente criativos; portanto, não assuma que todas as tentativas de roubar suas informações ou credenciais pessoais através da mídia social se parecerão com esses cenários. Em caso de dúvida, não se envolva.

Dica profissional: O Identity Guard é uma ótima maneira de ajudar a monitorar seu crédito. Por uma pequena taxa mensal, eles usarão o IBM Watson Artificial Intelligence para processar bilhões de informações, alertando-o quando houver uma ameaça em potencial. Eles monitoram seu número de previdência social, números de cartão de crédito, contas bancárias, número de seguro saúde e muito mais para ajudar a proteger sua identidade, monitorando-a na dark web.

2. Representação

Atores mal-intencionados podem personificar, ou "falsificar", sua persona de mídia social sem ganhar controle sobre suas contas. Os esforços sofisticados e persistentes de representação são conhecidos como campanhas de "engenharia social", pois condicionam as pessoas e organizações da sua rede a aceitá-lo como a fonte legítima de informações que você não criou ou autorizou. Como as campanhas de representação exigem mais esforço do que outras fraudes, geralmente são direcionadas a indivíduos ou organizações específicos.

As campanhas de representação envolvem a criação de uma conta falsa que se assemelha à da vítima, completa com uma foto genérica de domínio público do proprietário da conta e um identificador quase idêntico, geralmente com um único caractere ausente, adicionado ou alterado.

Uma campanha de personificação de longa duração pode incluir semanas ou meses de "incubação", durante as quais a conta do impostor publica conteúdo não censurável e ganha constantemente seguidores. Isso geralmente é seguido por um período ativo, durante o qual o comportamento da conta do impostor se destina a desacreditar ou embaraçar a vítima. As contas do impostor também podem espalhar links maliciosos, malware ou ambos. (Mais sobre os abaixo.)

Todas as plataformas de mídia social tomam contramedidas contra tentativas transparentes de representação, mas o problema é esmagador em algumas redes. O problema da conta falsa do Twitter é particularmente flagrante, embora nem todas as contas falsas do Twitter sejam impostoras. Milhões de contas falsas são robôs automatizados criados para ampliar o conteúdo criado por outras contas ou contas trolls controladas por humanos criadas para perseguir outros usuários ou espalhar notícias falsas.

3. Captura de conta

Contas "capturadas" são contas legítimas que são assumidas por invasores, que podem obter controle por:

- Enganar a vítima e clicar em um link malicioso de mensagem direta

- Hackear a conta da vítima através da própria rede ou de terceiros, geralmente como parte de um hack maior

- Adivinhando a senha da vítima

- Desviar credenciais de login de outro local comprometido, como uma Conta do Google invadida

As contas capturadas são frequentemente recrutadas em redes de bots usadas para espalhar links maliciosos ou material censurável. Minhas próprias contas de mídia social têm recebido muitos pedidos de botnet mal planejados e altamente questionáveis, geralmente de natureza pornográfica.

Os ataques de captura também podem ter como alvo usuários específicos. Tais ataques direcionados podem ter motivações pessoais, como vingança. Quando a vítima é conhecida, os atacantes podem ter em mente notoriedade ou objetivos políticos específicos.

4. Malware

“Malware” é um termo genérico para programas mal-intencionados que se infiltram nos dispositivos das vítimas e cumprem as ordens dos atacantes. Inclui:

- Vírus. Como vírus biológicos, os vírus de computador infectam programas "limpos" no dispositivo host e se auto-replicam, corrompendo o programa infectado no processo. Os vírus são difíceis de mitigar; o remédio mais comum é excluir o programa infectado.

- Worms. Os worms “escavam” o dispositivo host sem ação explícita do proprietário do sistema. Eles se espalham como fogo, às vezes atravessando o globo em questão de horas.

- Ransomware. Essa variedade de malware cada vez mais comum criptografa os arquivos do sistema host, bloqueando o usuário legítimo até que a vítima pague um resgate de criptomoeda. Embora os ataques de ransomware sejam onerosos para os despreparados, um backup completo do sistema na nuvem ou em um dispositivo de armazenamento externo é uma solução suficiente na maioria dos casos..

- Trojans. Os cavalos de Troia imitam aplicativos legítimos, enganando os proprietários de sistemas a infectarem seus próprios dispositivos. Os trojans mais desonestos se disfarçam de aplicativos antimalware ou de "limpeza de arquivos" que supostamente melhoram o desempenho do sistema.

- Spyware. O spyware está escondido nas sombras de sistemas aparentemente saudáveis, monitorando silenciosamente a atividade do usuário. Uma das funções mais comuns e potencialmente destrutivas de spyware é o registro de teclas, que fornece visibilidade total de qualquer informação inserida pelo usuário, incluindo senhas e números de identificação pessoal.

5. Doxxing

Doxxing é o ato de "divulgar" alguém publicamente, geralmente publicando informações privadas sobre eles ou suas atividades. É frequentemente usado como uma forma de vingança ou vingança - em outras palavras, para se vingar ou punir um rival. Doxxing não é consensual e geralmente, mas nem sempre, ocorre sem o conhecimento específico da vítima.

Embora doxxing nem sempre seja direcionado e muitas vezes afete mais de uma pessoa por vez, geralmente é proposital. Por exemplo, o New York Times relata que doxxing é cada vez mais comum entre antagonistas ideológicos. Embora você acredite que os defensores de ideologias violentas e racistas sejam benéficas, danos colaterais podem ocorrer, como ilustrado por um relatório do New York Times sobre um professor do Arkansas identificado erroneamente como participante da marcha neonazista em Charlottesville, Virgínia, em agosto de 2017.

6. Assédio e cyberbullying

O assédio on-line e o cyberbullying assumem várias formas e graus, de trolling facilmente ignorado a ameaças violentas e específicas contra vida e propriedade.

O assédio e o cyberbullying são especialmente preocupantes para menores e seus pais. De acordo com o Suplemento ao Crime Escolar do Departamento de Educação de 2015 da Pesquisa Nacional sobre Vitimização do Crime, cerca de um em cada cinco estudantes relatou alguma forma de bullying durante o período da pesquisa. O Sistema de Vigilância de Comportamento de Riscos para Jovens do Center for Disease Control 2017 constatou que cerca de 15% dos estudantes do ensino médio sofreram cyberbullying durante o período da pesquisa. Infelizmente, o assédio persistente e agudo é um fator comum de auto-agressão e suicídio entre jovens e alguns adultos.

Exemplos de assédio nas redes sociais e cyberbullying incluem:

- Espalhar boatos ou insinuações. Mesmo que o conteúdo seja preciso ou credível, a disseminação persistente de informações depreciativas sobre um indivíduo não público sem o consentimento desse indivíduo constitui assédio. O mesmo vale para rumores infundados e insinuações. Isso pode ocorrer com ou sem o conhecimento do alvo.

- Publicando conteúdo comprometedor. O exemplo mais flagrante disso é "pornografia de vingança", a publicação ou o compartilhamento não consensual de conteúdo explícito, não destinado à divulgação pública, geralmente por um ex-parceiro íntimo. A pornografia de vingança é ilegal na maioria dos estados, mesmo quando a vítima é maior de idade e o conteúdo foi criado com o seu consentimento. Outros exemplos incluem fotos ou vídeos de indivíduos em posições de compromisso ético ou legal, como desmaiar bêbado ou consumir drogas ilegais.

- Representando a vítima. O assédio nem sempre é a intenção de personificação ou campanhas de engenharia social, mas é comum o suficiente para merecer menção. Representar uma vítima de assédio é uma maneira eficaz de desacreditá-la diante de amigos, conhecidos, colegas e possíveis empregadores.

- Spamming Mensagens Privadas ou Menções Públicas. Embora a linha entre comunicação socialmente aceitável e assédio seja embaçada, torna-se um problema claro quando o agressor falha em atender aos pedidos claros e repetidos do alvo de parar. Tal assédio pode ocorrer publicamente no perfil ou menções públicas do alvo, em particular por meio de mensagens diretas visíveis apenas ao agressor e ao alvo, ou ambos.

- Compartilhando conteúdo violento ou perturbador. O compartilhamento não solicitado de conteúdo violento ou perturbador constitui assédio, mesmo que não seja explicitamente ameaçador. Tipos comuns de conteúdo censurável incluem violência em quadrinhos ou pornografia, mas cabe ao destinatário determinar a linha entre conteúdo censurável e permitido.

- Criando ameaças específicas. Ameaças específicas específicas de violência ou humilhação são sempre inaceitáveis e podem expor o agressor a reivindicações civis ou acusações criminais.

Dicas para permanecer seguro nas mídias sociais

Essas dicas para fortalecer sua segurança nas mídias sociais são aquelas que qualquer usuário de mídia social pode seguir; você não precisa ser um especialista. Os custos iniciais e contínuos são anotados quando relevantes.

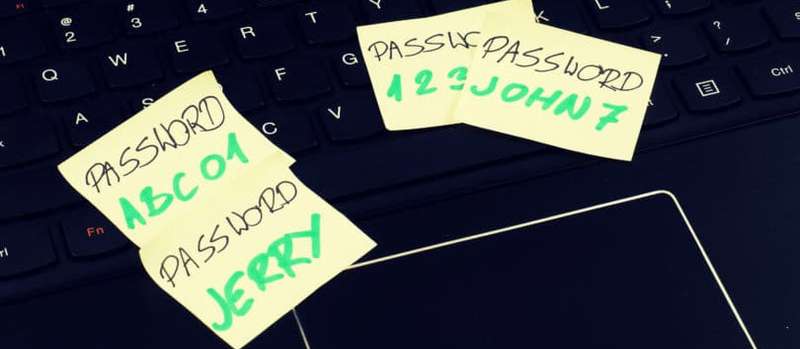

1. Pratique a higiene impecável das senhas

Sua senha é sua primeira linha de defesa contra hackers que desejam comprometer sua conta. Certifique-se de que é um impedimento sonoro. Siga estas dicas de higiene de senha para impedir programas automatizados de adivinhação de senha e aqueles que o conhecem bem o suficiente para deduzir senhas prováveis.

- Nunca reutilize senhas. Toda conta que você possui, por mais trivial ou pouco frequente que seja, deve ter sua própria senha, ponto final. Se os hackers comprometem uma conta protegida com uma senha comum, todas as contas protegidas com essa senha estão em risco.

- Altere suas senhas com frequência. Altere suas senhas pelo menos todos os meses, mesmo se você não tiver motivos para suspeitar de algo incomum. Geralmente, há um atraso entre o roubo de credenciais de login e o comprometimento ou aquisição das contas que eles protegem.

- Use senhas complexas e sem sentido. Torne suas senhas o mais aleatórias e complicadas possível. Evite palavras e gramática em inglês e inclua sequências aleatórias de letras, números e caracteres especiais.

- Evite senhas fáceis de adivinhar. Isso exclui a "Senha1" e todas as suas variantes, mas também as senhas personalizadas que alguém que conhece você - ou tem acesso às partes públicas de seus perfis de mídia social - poderia adivinhar. Por exemplo, evite incorporar os nomes de seus filhos, pais, irmãos, animais de estimação, cidade natal, alma mater ou empregador.

- Use um gerador de senha aleatória. As senhas geradas aleatoriamente passam nos testes "complexo", "sem sentido" e "não personalizado". Se você estiver preocupado com a segurança desses aplicativos, use-os para gerar uma sequência inicial e modifique os caracteres antes de definir a senha. Alguns navegadores possuem geradores de senhas embutidos e seu dispositivo pode ter um pré-instalado.

- Armazenar senhas com segurança. Lembrar todas as suas senhas é a parte mais difícil. Anote-os todos à mão ou digite-os em um dispositivo não conectado à Internet e guarde-os em um local seguro em sua casa ou escritório. Não salve seu documento de senha no disco rígido ou na nuvem.

- Considere um gerenciador de senhas respeitável. Muitas pessoas juram por gerenciadores de senhas ou aplicativos seguros que armazenam com segurança senhas de contas, para que você não precise comprometê-las na memória. Os gerenciadores de senhas são inegavelmente convenientes, e os mais respeitáveis entre eles geralmente são seguros. Mas nenhum gerenciador de senhas é perfeito, e alguns são absolutamente incompletos. Avalie cuidadosamente suas opções e analise as avaliações de terceiros antes de se comprometer com uma. Um dos nossos favoritos é 1Password.com. Espere pagar entre US $ 10 e US $ 40 por um programa premium.

2. Use autenticação de dois fatores

Use a autenticação de dois fatores (2FA) como uma medida adicional de segurança da conta sempre que possível, mesmo que não seja o padrão no site em que você está efetuando login. Contas protegidas por autenticação de dois fatores requerem duas credenciais separadas para acesso, sem incluir o nome de usuário. O primeiro fator é geralmente, mas nem sempre, uma senha secreta. O segundo é geralmente um código numérico ou de caractere exclusivo entregue via SMS (mensagem de texto), email, chamada telefônica ou outro meio para uma conta controlada pelo usuário autorizado.

Escolha SMS como vetor para o seu segundo fator, em vez de email, porque é menos provável que seu telefone celular seja comprometido do que sua conta de email.

3. Use um e-mail “gravador” separado para contas de mídia social

Você já pode usar um endereço de email gravador para coletar promoções de marketing e outras comunicações de baixa prioridade. É aconselhável também configurar uma conta gravadora totalmente separada apenas para sua atividade de mídia social e verificá-la algumas vezes por semana. A menos que você desative totalmente as notificações, sua atividade gerará um grande volume de alertas, sem dúvida você estará ansioso para compartimentar, de qualquer maneira.

Mais importante, um e-mail básico mantém suas personalidades de mídia social separadas da sua persona do mundo real. Isso é crucial para fins de segurança da conta e - se você deseja permanecer semi ou totalmente anônimo nas mídias sociais - também para fins de privacidade.

4. Dispositivos móveis seguros com aplicativos de mídia social

Quando você receber um telefone novo, baixe imediatamente todos os aplicativos de mídia social que planeja usar regularmente, se não estiverem pré-instalados. Isso evita a necessidade de sair de cada conta na conclusão de cada sessão de atividade. A alternativa - configurar seu navegador móvel para lembrar suas credenciais de login - enfraquece sua segurança.

5. Atualize para as versões mais recentes do aplicativo o mais rápido possível

Quanto mais você adiar as atualizações de versão, mais provável será esquecê-las completamente. Quando seu aplicativo de mídia social solicitar a atualização, faça-o assim que possível. As novas versões de aplicativos geralmente possuem patches de segurança que abordam vulnerabilidades descobertas desde o lançamento da última versão.

6. Entenda quais informações você pode e não pode controlar

Cada plataforma de mídia social tem seu próprio relacionamento com o conceito de privacidade. Cabe a você aprender como é esse relacionamento e saber o quanto você pode fazer para moldá-lo.

Comece lendo os termos de uso e as políticas de privacidade de cada plataforma. Sim, esses são documentos longos, cheios de jargão jurídico, mas experimente. Acompanhe lendo as configurações de privacidade em inglês de cada plataforma. Toda plataforma permite aos usuários um certo controle sobre a visibilidade pós, visibilidade do perfil, marcação e compartilhamento de local. Lembre-se de que a maioria das plataformas tem como padrão maior compartilhamento e visibilidade. Portanto, você precisará alterar manualmente as configurações da sua conta se, por exemplo, desejar que suas postagens apareçam apenas na rede de amigos ou seguidores..

Por fim, revise os limites da capacidade de cada plataforma para controlar o fluxo de informações. Muitos usuários do Facebook ficam surpresos ao saber que até fotos privadas ou semi-públicas podem aparecer nos índices de imagens dos motores de busca. Se você não deseja que uma imagem ou postagem escrita apareça na Internet, não a publique.

7. Restrinja a visibilidade pós

Toda plataforma social possui diferentes protocolos de visibilidade. No Facebook, você tem a opção de criar seu conteúdo:

- Visível apenas na sua rede de amigos

- Visível para amigos e amigos de amigos

- Visível para todos os usuários

O Twitter permite que os usuários “protejam” seus tweets, tornando suas postagens invisíveis para os não seguidores. Instagram tem uma configuração semelhante.

Escolha uma configuração de visibilidade da postagem com a qual você e seus entes queridos se sintam confortáveis. Se você deseja compartilhar conteúdo e fotos sem associá-los à sua personalidade da vida real, considere criar uma segunda conta anônima em plataformas sociais que permitam isso. Twitter e Instagram, assim como o Snapchat. As redes preenchidas por contas anônimas são como clubes apenas para membros, onde os usuários podem ser mais honestos consigo mesmos e com os outros, e onde as regras de etiqueta nas mídias sociais não são tão rigorosas. Algumas plataformas sociais discretas existem para fins específicos; confira o mergulho profundo do The Guardian no mundo de “Finstagram” para um bom exemplo.

8. Limitar ou desativar o compartilhamento de local

O compartilhamento de local tem inúmeros usos legítimos, como alertar os amigos de que você é fã da nova cafeteria que frequenta, colocar um alfinete em uma nova experiência para a posteridade ou fazer uma piada sobre as férias internacionais que você está curtindo.

Se você estiver usando as mídias sociais em uma capacidade profissional, poderá usar o compartilhamento de local para anunciar sua presença em uma feira, criar buzz para uma apresentação que está prestes a dar ou destacar o trabalho de caridade que você está fazendo na comunidade.

Dito isto, o compartilhamento de local está em desacordo com a privacidade. Se você não deseja que as pessoas saibam onde você está, desative o compartilhamento de local em todas as contas de mídia social e recuse-o a especificar de onde você está postando quando solicitado. Para proteção adicional, desative também o compartilhamento de local não social; A WIRED tem uma cartilha sobre como impedir o rastreamento de localização sob o radar do Google.

9. Omita detalhes pessoais de seus perfis

Trate cada perfil de mídia social ou página "sobre mim" como opcional. Se você deseja revelar sua cidade ou bairro, sua escola ou faculdade, seu empregador ou seu aniversário, vá em frente. Mas não se sinta obrigado a; "Todo mundo está fazendo isso" é irrelevante.

10. Veterinar todos os amigos e seguir solicitações

Nem todo mundo que quer fazer amigos nas mídias sociais tem intenções puras. Defina o nível alto exigindo que amigos e seguidores em potencial procurem sua permissão em plataformas que permitem isso. Por exemplo, a configuração padrão do Instagram é "segue em aberto", o que significa que qualquer pessoa pode seguir sua conta, mas isso é fácil de alterar..

Adquira o hábito de examinar todos os amigos ou seguir a solicitação, mesmo quando o solicitante parece familiar. Veja o perfil e o conteúdo público. Você reconhece a foto deles? Eles parecem estar postando conteúdo legítimo, em vez de fotos genéricas retiradas do domínio público ou atualizações vagas que dizem pouco sobre quem são? A mensagem que acompanha o pedido de conexão faz sentido ou é claramente recortada e colada a partir de um modelo?

Escusado será dizer que é menos provável que você seja spam, assediado ou enganado por usuários de mídia social que você conhece e confia. Mas o simples ato de verificar seus seguidores não impedirá sua exposição por completo, principalmente em plataformas que permitem que não seguidores se comuniquem com usuários públicos. Para maior proteção, faça um up nas configurações de privacidade da sua conta e diminua a visibilidade do seu conteúdo.

11. Desconfie de um amigo e siga as sugestões

Aborde as sugestões de amigo e seguidor da sua plataforma de mídia social com o mesmo ceticismo que você faria com um amigo e siga as solicitações. Lembre-se, o que quer que você esteja tentando tirar da sua experiência em mídia social, aqueles que executam as plataformas que você está usando provavelmente não compartilham essas metas. Eles têm acionistas e conselhos de administração para agradar, e farão o que for preciso para aumentar suas métricas. Não importa para eles se as conexões que eles sugerem têm algum valor. Cabe a você determinar.

12. Preste atenção nas contas falsas ou comprometidas

Embora a verificação cuidadosa deva eliminar contas comprovadamente falsas ou comprometidas, a fraude bem projetada pode contornar isso. As contas também podem mudar para pior depois que você se conectar a elas.

Eu me deparo com esse problema muito no LinkedIn. Como o LinkedIn não possui muitas contas falsas ou com spam transparentes, sou bastante crédulo em aceitar solicitações e sugestões de conexão. Eu me arrependo dessa credulidade quando novas conexões que eu não conheço muito bem, ou de modo algum, na vida real, me enviam mensagens diretas de vendas ou solicitações de trabalho não solicitadas.

Também é um problema no Twitter. Eu tinha mensagens diretas "abertas" em um ponto, o que significa que qualquer usuário do Twitter poderia me enviar uma mensagem privada. Dezenas de mensagens de spam mais tarde, esse não é mais o caso, mas ainda recebo mensagens estranhas e não solicitadas de bots e trolls com muita frequência para conforto.

13. Bloquear ou silenciar liberalmente

A melhor maneira de lidar com bots e trolls é silenciá-los. Aprenda a fazer isso efetivamente em todas as plataformas sociais que você usa. O Twitter e o Facebook possuem funções de "bloqueio" que o tornam invisível para os antagonistas. O Twitter também possui um botão "mudo" que silencia tweets de contas específicas sem notificar os proprietários da conta. Eles podem incomodá-lo quanto quiserem, mas sem sucesso.

Bloquear e silenciar são maneiras eficazes de conter o assédio sem escalar a situação sem intenção. No entanto, eles não são adequados quando as ameaças se tornam pontuais e específicas ou você tem motivos para acreditar que você ou seus entes queridos podem estar em perigo. Relate assédio persistente nas mídias sociais e quaisquer ameaças credíveis direcionadas a você ou a seus entes queridos, à equipe de atendimento ao cliente da plataforma de mídia social e às autoridades policiais locais ou federais.

14. Evite postar informações confidenciais

Nunca responda às solicitações de mídia social do seu número do Seguro Social, número da carteira de motorista ou número da conta financeira, não importa o quão confiável a parte solicitante pareça.

As organizações mais respeitáveis declaram abertamente que não pedem essas informações por email ou mensagem de mídia social. Se eles precisarem de suas informações confidenciais por qualquer motivo, normalmente solicitarão que você faça login na sua conta em vez de responder diretamente a uma solicitação. Relate as contas de mídia social que solicitam informações pessoais à equipe de garantia de qualidade apropriada, pois há uma alta probabilidade de que elas sejam uma farsa.

15. Não revele informações detalhadas sobre sua rotina diária ou padrões de viagem

Não documente demais sua rotina diária ou sua viagem para fora da cidade em tempo real. Quanto mais informações você fornecer sobre seus movimentos, mais fácil será a vantagem de terceiros mal-intencionados. Exemplos de informações que você provavelmente não deve compartilhar incluem:

- Seu endereço residencial ou o nome do seu prédio

- Seus padrões de compra on-line ou quando você espera um pacote

- Onde e quando você trabalha

- Datas e destinos planejados de viagem

- Acordos de cuidados com crianças e animais de estimação

16. Efetue logout manualmente após cada sessão

Adquira o hábito de sair de suas contas de mídia social após cada sessão de atividade. O logoff reduz sua exposição a compromissos involuntários da conta. Por exemplo, se você usar uma rede sem fio insegura enquanto estiver conectado às suas contas de mídia social, essas contas poderão ser expostas a hackers ou capturar sem o seu conhecimento.

17. Não deixe que outras pessoas publiquem em suas contas

Não forneça suas senhas de mídia social, mesmo para amigos e familiares confiáveis. Você pode abrir uma exceção aqui para um parceiro romântico, embora seja necessário alterar as senhas compartilhadas se o relacionamento for para o sul.

O raciocínio aqui é duplo. Primeiro, manter suas senhas para si mesmo reduz drasticamente o risco de elas serem reveladas, inadvertida ou intencionalmente, ao mundo. Segundo, mesmo quando eles têm as melhores intenções, os usuários autorizados da conta não são você. O julgamento questionável deles reflete em você quando eles postam em sua conta.

O mesmo vale para funcionários ou contratados autorizados a publicar em suas contas de mídia social. Se você não pode evitar conceder ao seu gerente de mídia social ou assistente virtual acesso às suas contas sociais pessoais ou corporativas, cabe a você estabelecer claramente os padrões de publicação e revisar regularmente o conteúdo que eles compartilham.

18. Não clique em links não solicitados

Nunca clique em links não solicitados, mesmo quando você conhece o remetente. Lembre-se, o desastre spearphishing do Departamento de Defesa começou com links aparentemente inócuos que passaram como legítimos.

19. Aplicativos veterinários que exigem permissões de perfil ou informações pessoais

Verifique todos os aplicativos de terceiros que solicitam permissões de perfil de mídia social ou informações de login para funcionar corretamente e considere recusar essas solicitações. A lista de aplicativos conhecidos que não foram comprometidos é menor que a lista de aplicativos que têm, portanto, é importante estar ciente das chances de um aplicativo de terceiros se tornar um meio de comprometer suas contas de mídia social . Isso vale para seus aplicativos de terceiros favoritos, bem como para os muitos aplicativos pouco usados que acumulam poeira no disco rígido.

20. Evite testes e jogos

Por mais divertidos que sejam, os testes e os jogos das mídias sociais podem revelar mais informações pessoais ou comportamentais do que os jogadores estão dispostos a revelar, às vezes com conseqüências estupefacientes. De acordo com o Politico Europe, a agora extinta empresa de dados do Reino Unido Cambridge Analytica usou testes de personalidade internos e de terceiros para coletar dados sobre dezenas de milhões de usuários do Facebook em todo o mundo, depois usou suas descobertas para criar arquétipos comportamentais para os eleitores britânicos e americanos.

Embora os usuários tenham participado voluntariamente desses testes, as autoridades do Reino Unido acusaram a Cambridge Analytica de coletar dados do usuário sem permissão e usá-los em violação às expectativas de privacidade dos usuários. Não está claro o quão difundida é essa prática, mas é um lembrete de que muitas vezes há mais em testes de bobo nas redes sociais do que aparenta.

21. Não faça logon em redes ou computadores Wi-Fi públicos

Evite redes e dispositivos Wi-Fi públicos, como computadores nos centros de negócios de hotéis, sempre que possível. Se você precisar fazer login em contas de mídia social em redes ou dispositivos públicos, use uma rede virtual privada (VPN) para criptografar as informações que você envia e recebe durante a sessão.

Use recursos neutros e credíveis para diferenciar as muitas VPNs no mercado hoje - o resumo da NET é muito bom, por exemplo - e faça o download da VPN que parece melhor atender às suas necessidades. As VPNs de última geração geralmente custam de US $ 3 a US $ 10 por mês, mas a despesa vale a pena a proteção e a tranquilidade.

22. Use controles rigorosos dos pais

Use o controle dos pais adequado à idade para restringir ou negar o acesso à mídia social de seus filhos. Alguns aplicativos de mídia social vêm com controles internos; por exemplo, o Facebook Messenger possui um recurso de "tempo de sono" que permite aos pais definir horários de uso permitidos. Para uma abordagem mais abrangente aos controles dos pais, considere um aplicativo de terceiros respeitável como o FamilyTime, que custa US $ 45 por ano.

23. Pense duas vezes antes de publicar fotos pessoais

A única maneira de manter seu anonimato nas mídias sociais é não usar as mídias sociais em primeiro lugar. Na falta disso, você pode definir um alto padrão para suas postagens e errar por não postar nada.

Isso é especialmente importante para fotos, que podem aparecer nos índices dos mecanismos de pesquisa, mesmo com controles agressivos de privacidade. Não publique nada que você não gostaria que seu empregador, colegas ou clientes vissem.

24. Limitar logins sociais

Inúmeros aplicativos de terceiros, de suítes de música como Spotify a plataformas de publicação como Medium, permitem que os usuários façam login e permaneçam conectados por meio de suas contas de mídia social, na maioria das vezes no Facebook. Embora isso seja conveniente, também é inseguro. Um dos aspectos mais assustadores do hack do Facebook em 2018 foi o comprometimento de várias contas de aplicativos de terceiros que os usuários afetados haviam vinculado a suas contas do Facebook. Usar uma senha exclusiva para todos os aplicativos de terceiros vale a pena..

Palavra final

As mídias sociais são, em suma, uma influência positiva na minha vida. Uso o Facebook para acompanhar velhos amigos e relações distantes com quem quase certamente perderia o contato. Confio no Instagram para inspiração e alívio cômico. O Twitter satisfaz meu apetite por notícias e informações de diversas fontes. O LinkedIn confere credibilidade às minhas atividades profissionais e me mantém em contato com pessoas influentes cujas opiniões e conselhos eu valorizo.

Ainda assim, reconheço que é impossível desconsiderar os males das mídias sociais, tanto suas ameaças quanto à segurança e sua influência insidiosa na sociedade e no discurso público. Vou deixar que as pessoas mais inteligentes lidem com o último, então, por enquanto, tudo o que vou dizer é: fique seguro lá fora.

Você já foi vítima de roubo de identidade ou outra atividade maliciosa nas mídias sociais? O que aconteceu?